Date: Sat, 09 Jun 2012 11:43:36 GMT

Ответ сервераHTTP/1.1 200 OK

GET /services/WebItsService.xml HTTP/1.1

Вот последовательность общения:

Все клиент-серверные диалоги не зашифрованы! Чистый HTTP.

С помощью WireShark'а я сделал дамп всего диалога 1С с сервером webits.1c.ru.

Но давайте по порядку

Получается, что при некотором стечении обстоятельств(об этом ниже) обработка выкачивается из интернета и запускается на выполнение. Значит если вместо дефолтной обработки сервер отдаст обработку злого захера хакера то

Расширение «epf» как раз стандартное расширение для обработок. Выкачиваю файл вручную, открываю в конфигураторе и вижу ровно то что и должен.

GET /files/unmanaged.epf?0.8194215912837794 HTTP/1.1

В ходе расследования удалось обнаружить следующее:

На языке 1С это называется «обработка». Меня всегда смущало то, что открывается она достаточно долго.

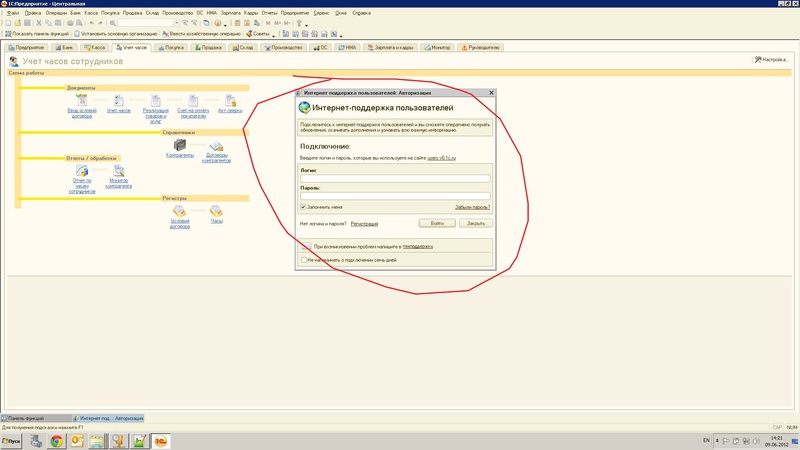

Так вот при запуске 1С мы видим авторизационное окно «Интернет поддержка пользователей».

У 1С много конфигураций: своих и партнерских. Уязвимость определяется именно конфигурацией, а не платформой. Моё исследование будет на примере конфигурации Бухгалтерия предприятия редакция 2.0 (2.0.36.4), возможно, уязвимы и некоторые другие конфигурации, где используются аналогичные механизмы.

1С, как и любая организация, идущая в ногу со временем, старается предоставить конечному пользователю максимальное удобство при работе.

Поэтому если сообщество позволит, я бы хотел рассказать об одном из своих исследований в этой области.

Масштабы распространения действительно велики. Поэтому меня удивляет что так мало(нет?) исследований в области безопасности и уязвимостей ПО.

Я думаю все знают что такое 1С. Если не дома, то на работе в любимой бухгалтерии она точно есть.

Дырка позволяющая удаленное исполнение произвольного кода при старте 1С 8.2 БП

Дырка позволяющая удаленное исполнение произвольного кода при старте 1С 8.2 БП / Хабрахабр

Комментариев нет:

Отправить комментарий